銀行を狙うトロイの木馬型マルウェアによってもたらされる脅威とは?

ウイルス作成者は、最新のアンチウイルス対策をすり抜けるために、引き続き新しい手口を駆使しながら、ユーザーの金銭を窃盗し続けているというのが現状です。そこで、サイバー攻撃を以下のように区別しました:

- オンラインバンキングのシステムへの不正アクセス

- マルウェアを悪用した個人情報の窃盗

- 電子決済システムのアカウントからの不正送金

- トロイの木馬型マルウェアを悪用したデータ(ユーザー認証に必要なデータを含む)詐取

- 重要なファイルを破損させるエンコーダーであるトロイの木馬型マルウェアの使用

犯罪者は攻撃に成功すると、証拠を隠蔽するために、コンピュータのハードディスク上にあるファイルシステムを動作不能にさせるという事例が多々あります。

以下は、銀行を標的にした、主要な脅威のリストです(2013年時点でのウイルスエントリー数):

- Trojan.Carberp — 13 400

- Trojan.PWS.Panda — 144 423

- Trojan.PWS.Ibank — 3 904

- Trojan.PWS.SpySweep — 14 514

- BackDoor.Termuser — 522

- Trojan.Hottrend — 2 677

- Trojan.Bayanker — 38

- Trojan.PWS.Turist — 781

また、Microsoft Windows OSを狙うマルウェアと共に、モバイル端末対応のAndroid OSを標的としたトロイの木馬型マルウェアも、犯罪者に多く使用されます。

以下は、ユーザーにとって特に危険とされる銀行を狙うトロイの木馬型マルウェアに関する概要になります。

Trojan.Carberp

オンラインバンキングとトレーディングプラットフォームのパスワードを詐取するマルウェアであり、主に以下の機能を備えています:

- オンラインバンキングとトレーディングプラットフォームのパスワードを窃盗します

- リモートコマンドセンターから送信されるコマンドを実行します

- 感染したコンピュータにてプロキシサーバを設置します

- 感染したコンピュータ上に保存されるファイルを犯罪者に送り付けます

- 被害者のコンピュータの遠隔操作を可能にします

- オペレーティングシステムを動作不能にします

さらに、管理・監視ツールをすり抜けたり、アンチウイルスソフトウェアを無効化したりするような機能を備えています。そして、感染したコンピュータからボットネットが構成されます。

Trojan.PWS.Ibank

被害者がブラウザ、またはオンラインバンキングのプログラムに入力するデータを犯罪者に送り付ける、銀行を狙うトロイの木馬型マルウェアであり、主に以下の機能を備えています:

- ユーザーが入力したパスワードを窃盗し、犯罪者に送り付けます

- アンチウイルスソフトウェアベンダーのサイトにアクセスすることを妨げます

- リモートコマンドセンターから送信されるコマンドを実行します

- 感染したコンピュータにプロキシサーバやVNCサーバを設置します

- オペレーティングシステム及びブートセクタのコマンドを破壊します

Trojan.PWS.Panda

別名ZeusまたはZbotとして知られる、ユーザーのパスワードを窃盗するマルウェアであり、主に以下の機能を備えています:

- オンラインバンキング、FTPクライアントなどのアプリケーションや、その他のプログラムのパスワードを詐取します

- リモートコマンドセンターから送信されるコマンドを実行します

- ユーザーがブラウザで入力したデータを詐取します

- 感染したシステムでデジタル証明書やcookiesファイルをインストールしたり、削除したりすることができます

- ブラウザのホームページを改ざんします

- 様々なウェブサイトへのアクセスをブロックします

- 様々なアプリケーションをダウンロードして実行します

- 感染したコンピュータのハードディスク内のファイルを削除します

Trojan.PWS.SpySweep

別名SpyEyeとして知られるトロイの木馬型マルウェアであり、主に以下の機能を備えています:

- 実行中の他のプロセスに潜入します

- ユーザーが閲覧しているウェブページに外部コンテンツを挿入します

- リモートコマンドセンターから送信されるコマンドを実行します

- ユーザーがブラウザで入力したデータを詐取します

- 様々なアプリケーションをダウンロードして実行します

- 感染したコンピュータのハードディスク内のファイルを削除します

BackDoor.Termuser

犯罪者が、感染したコンピュータへアクセスするためのマルウェアのファミリーです。主に以下の機能を備えています:

- アンチウイルスソフトウェアの動作を邪魔して、その起動を妨げることができます

- リモートコマンドセンターから送信されるコマンドを実行します

- 犯罪者は同マルウェアを悪用して、RDP(リモート・デスクトップ・プロトコル)経由で感染したコンピュータを管理することが可能なため、システムにコンピュータ管理者権限を持つ新しいユーザーを登録できます。

Trojan.Hottrend

銀行を狙うトロイの木馬の中で、実行ファイルの容量が20KBと一番小さい、既知のマルウェアとなります。ネットワークのトラフィックを監視しながら、個人情報(銀行データを含む)を詐取し、それを犯罪者に送り付けるために作成されたマルウェアであり、別名はTinba (Tiny Banker)です。主に以下の機能を備えています:

- システムの復元機能を無効にします

- アンチウイルスソフトウェアの動作を妨げます

- トラフィックに潜入して個人情報を窃取し、それを犯罪者に送り付けます

Trojan.Bayanker

ユーザーの個人情報(オンラインバンキングシステムでの認証に必要なデータを含む)を詐取し、電子決済システムのアカウントから金銭を窃盗して、感染したコンピュータ内のファイルシステムを破壊することができる、マルチコンポーネントなマルウェアであり、犯罪者から送られるコマンドを実行することもできます。

Trojan.PWS.Turist

認証方法にスマートカードを利用するオンラインバンキングへのアクセスに必要な、パスワードを含む様々な個人情報を窃盗するトロイの木馬型マルウェアです。主に以下の機能を備えています:

- オンラインバンキングへのアクセスに必要なパスワードを窃取します

- オンラインバンキングのシステム画面上に改ざんした情報を表示します(例えば、口座残高に正しくない数字を表示させて、不正送金の発生を隠すことができます)

- 犯罪者から送られるコマンドを実行します

- オペレーティングシステムを破壊します

銀行を狙うトロイの木馬型マルウェアのうち、Google Androidに対応しているモバイルデバイスを標的とするマルウェアが存在します。そのようなトロイの木馬型マルウェアとしては、

同マルウェアのコンフィギュレーションファイルにアドレスが指定されている銀行サイトへアクセスしたとき、ユーザーが閲覧するウェブページに外部コンテンツが挿入されます。その外部コンテンツには、様々なテキストやウェブフォームが含まれます。 何も知らないユーザーが、デスクトップ型コンピュータやノートパソコンのブラウザから口座を開設した銀行のウェブページにアクセスすると、銀行から「新しい安全対策基準の導入に関するお知らせ」として、「この基準を遵守していないユーザーはオンラインバンキングのシステムにアクセスできません」という内容が表示されます。そして、秘密裏にトロイの木馬型マルウェアが潜伏している専用のアプリを、モバイルデバイス上にダウンロードするように促されます。Android.SpyEye.1がモバイルデバイス上にダウンロードされ、インストールが完了すると、同マルウェアは全ての着信SMSメッセージを詐取し、犯罪者に送り付けます。

Android.SpyEye.1は個人情報をウイルス作成者に送り付けるため、モバイルデバイスのユーザーにとって、とても危険なマルウェアです。銀行を狙う最新のトロイの木馬型マルウェアは、多種多様な機能を備えているということにも言及しないとなりません。

例: Android.FakeSber.1.origin

ロシアのSberbak銀行のオンラインバンキングから着信したSMSメッセージ内のデータを詐取する目的で作成された、Androidに対応したトロイの木馬型マルウェアです。 同マルウェアは、着信する全てのSMSメッセージを詐取し、犯罪者にそれを転送するほか、それらのメッセージを被害者となったユーザーのモバイルデバイス上で非表示にすることができます。同マルウェアは、銀行を狙うトロイの木馬Trojan.Carberpに感染したコンピュータを所有しているユーザーのモバイルデバイス上にインストールされました。被害者が、ウェブブラウザから銀行のサービスにアクセスしようとする際に、Trojan.Carberpが作成したモバイルデバイスの番号をもとに認証手続きが必要となる旨の通知を受信します。そして、認証のため、専用アプリをモバイルデバイス上にインストールするように促されます。

銀行を狙うトロイの木馬型マルウェアがデータを窃盗する手口とは?

マルウェア:

- オンラインバンキングに関連するプロセス内に潜入します

- オンラインバンキングのフォームフィールドを検索し、入力されたデータを保存します

- 具体的なサブストリングを検索するために、トラフィックに潜入します

- キー入力を記録します

- 重要なデータが入力されるときに画面キャプチャーを撮ります

- 重要なデータの転送に関与する、いくつかの機能を真似します

- デジタル証明書及びキーを検索し、犯罪者に送り付けます

トロイの木馬型マルウェアの侵入経路とは?

- 大量配信の電子メールを介して

- ソフトウェア内の脆弱性によって

- 感染、または不正アクセスされたウェブサイトを介して

- リムーバブルデバイスを介して

- 疑わしいリソースからダウンロードされた非正規ソフトウェアを介して

- 他のマルウェアを使用したインストールによって

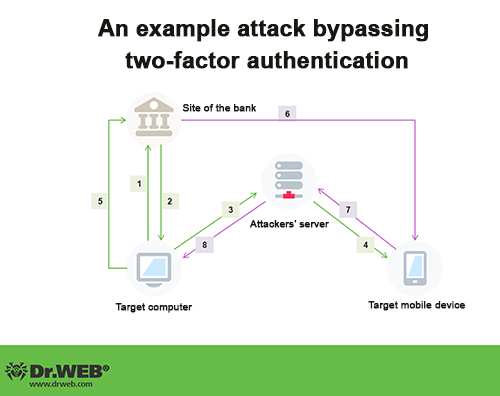

攻撃の例:

- ユーザーが、犯罪者に不正アクセスされたウェブサイトを訪問します。

- ユーザーのコンピュータ内の脆弱性が悪用されて、マルウェアがダウンロード・インストールされます。

- トロイの木馬によってリモートサーバに接続されると、オンラインバンキングへのアクセスに必要なデジタル証明書のファイル、アカウント名、パスワードが犯罪者に送りつけられます。

- 被害者となったユーザーが、オンラインバンキングシステムのウェブページをブラウザで開いた時に、犯罪者が作成したアプリ(例えば、デジタル証明書を装うアプリ)を、モバイルデバイス上にインストールするよう促す通知が、トロイの木馬型マルウェアを経由して、そのページ内に挿入されます。

- 被害者となったユーザーは、その通知に従って、自分のモバイルデバイスまたはスマートフォン上にマルウェアをインストールしてしまいます。

- 犯罪者は、オンラインバンキングのシステムへアクセスするのに必要なアカウント名とパスワードを入力します。

- モバイルデバイス上で起動したトロイの木馬型マルウェアは、取引認証番号を含む着信SMSメッセージを詐取し、それを犯罪者に送り付けます。

- 犯罪者は、被害者の口座から自分の口座へ、金銭を不正送金します。

- 証拠を隠蔽するために、トロイの木馬型マルウェアは、コンピュータを破壊するためのコマンドを受信します。

|

|

Booklet "The blind do not fear snakes"The main objective of Internet swindlers is to steal money. In the pursuit of their goal, they are constantly developing new versions of banking Trojans. Read this booklet yourself and recommend it to your company’s CEO and CFO. After all, protecting a company’s finances against cyber theft may guarantee the success of the organization and its employees. Go on social networks to tell your friends about this booklet and encourage them to read it! |