Androidはモバイルデバイスユーザーの間で最も人気の高いOSであると同時に、ウイルス開発者の間でWindowsに次いで2番目に多く標的とされるOSでもあります。Androidを狙った最初のマルウェアは2010年に登場しました。

マルウェアの多くがこのプラットフォームを標的としていますが、その理由としてAndroidは世界的な人気を誇るオープンソースなOSであり、あらゆるリソースからアプリケーションをダウンロードすることができるという点が挙げられます。

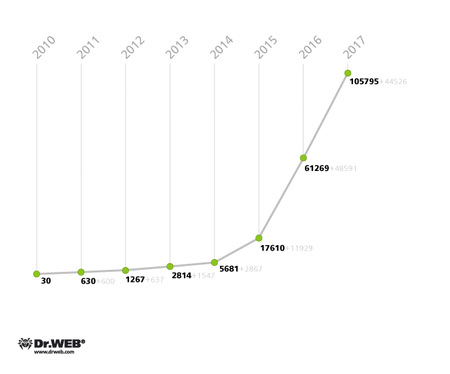

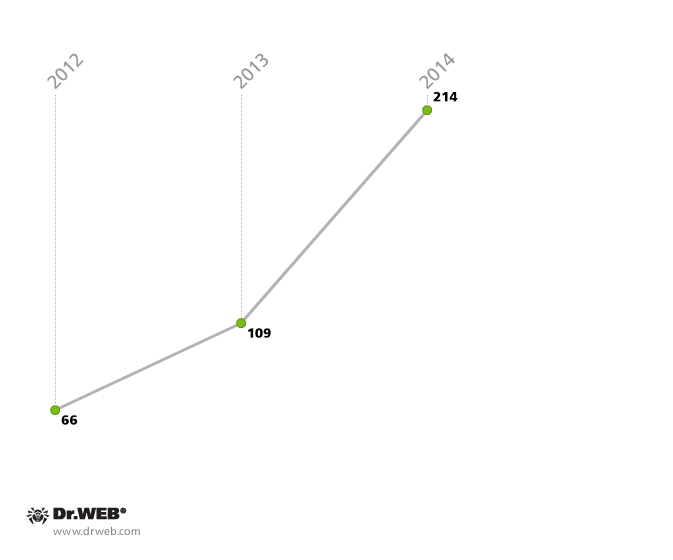

Dr.Webデータベースに含まれるAndroidマルウェアのエントリ数の推移

2014年にはエントリ数が102%増加!

そのエントリ数は2010年に比べて189倍となっています。

2015年4月1日の時点で、Dr.Webデータベースに登録されているAndroidマルウェアのシグネチャはおよそ9,000件に達しています。

2015年最初の3か月だけでデータベースは25%増大したことになります!

同時に、Dr.Webでは1つのシグネチャを用いて複数のマルウェアを検出することができるという点を考慮する必要があります。

Androidを狙った悪意のあるプログラムの多くが窃盗を目的に設計されています。

モバイルデバイスには多彩な機能が搭載されており、Androidマルウェアはそれらを悪用することで盗みうる限りの情報を盗んでいきます。

- 金銭―モバイルアカウントやオンラインバンキング、キャッシングカードから不正に盗み取ります。

- オンラインバンキングや電子決済システム、ソーシャルネットワーキングサイトなどのログインやパスワード

- SMSメッセージ

- 通話

- Eメール

- 写真―それらをインターネット上で公表するとしてユーザーから身代金を要求します。

- モバイルデバイスユーザーの通話録音―ユーザーの知らないうちにマルウェアによって録音されます。

- 連絡先情報

- 位置情報

- デバイスに関する情報(IMEI/IMSI/SID、携帯電話番号、OSバージョン、SDKバージョン、デバイスモデル、デバイスメーカーに関する情報)

多くの場合、マルウェアはユーザー自身によってモバイルデバイス上にダウンロード、インストールされています!

例えば感染したデバイス上の情報を盗んで犯罪者へ送信するAndroid.Planktonは、管理者によって削除されるまでの間にユーザー自身の操作によって150,000件以上がGoogle Play(旧Android Market)からダウンロードされていました!

Dr.Web for Androidの統計情報によると、ユーザーの約50%が未知のソース(Google Play)からのアプリケーションのインストールを許可するオプションを有効にしています。このことは、フォーラムやそのほかの疑わしいサイトからユーザーの手によって悪意のあるアプリケーションがデバイス上にダウンロード、インストールされてしまう危険性を示しています。

トロイの木馬の大量拡散にソーシャルエンジニアリング手法が用いられています。例として、韓国では30,000を超えるAndroidデバイスユーザーが「荷物追跡」情報を確認する際にバンキングトロイの木馬TrojanAndroid.SmsBot.75.originをダウンロードしてしまっています。

多くのユーザーが、モバイルデバイス上に侵入したトロイの木馬に気づくことができるという確信を抱いています。

しかし、優れたトロイの木馬とは決してユーザーに気づかれることのないトロイの木馬であるということを、

ウイルス開発者は熟知しています。

したがって、窃盗を目的とした最も高度なトロイの木馬では、ユーザーは全てが盗まれた後になって初めてその存在に気が付きます。

例えばダイアラープログラムであるAndroid.Dialer.7.originは発信時にモバイルデバイスのイヤーピースを無効にし、悪意のある活動の痕跡を隠すためにシステムログおよび通話リストを削除することで、ユーザーによる発見を防いでいます。

ユーザーを知らないうちに有料サービスに登録させ、モバイルアカウントから不正に金銭を引き出すトロイの木馬もまたデバイス内に巧みに潜みます。通常、登録が完了すると有料サービスから確認のSMSが送信されますが、このSMSはトロイの木馬によって隠されユーザーがすぐに気づくことはありません。また、中には有料サービスへの登録を完了させるための認証プロセスに必要な認証コードを含んだSMSを自動的に送信するトロイの木馬も存在します(多くの場合、これらのメッセージもトロイの木馬によって傍受され隠されます)。

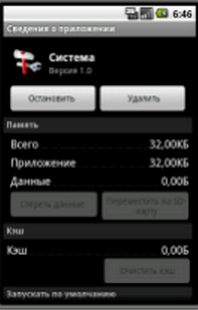

「高度な」トロイの木馬の多くは正規ソフトウェアを装って拡散され、起動されると直ちに自身のアイコンを削除しユーザーに気づかれることなくバックグラウンドで動作を続けます。

また、OSやファームウェア内に埋め込まれたトロイの木馬もあり、これらは昇格された権限を持ち広範囲に及ぶ悪意のある活動を密かに実行します。

アンチウイルスによる検出から逃れるために、セキュリティソフトウェアに対抗する機能を備えたトロイの木馬も存在します。これらのトロイの木馬はアンチウイルスをブロックしデバイスから削除することができます。

バンキングトロイの木馬

バンキングトロイの木馬はキャッシュカードやオンライン決済システムから金銭を盗むよう設計されたAndroid向けトロイの木馬ファミリーです。

モバイルバンキングは非常に便利なサービスであり、多くの銀行からAndroid向けのインターネットバンキングアプリケーションが提供されています。これらは個人のみでなく企業でも使用され、多くの場合、権限を持った社員によって取引が行われます。

モバイルデバイスに対する攻撃の主な目的は金銭を盗むことにあります。

Android.BankBot.33.originこのトロイの木馬は次の悪意のある動作を実行することができます:

Android.BankBot.33.originは取引について通知するSMSを傍受、ブロックする機能を備えているため、被害者は金銭を盗まれたことにしばらくの間気が付かない可能性があります。 |

|

このトロイの木馬はユーザー自身の手によってインストールされています(すなわち、サードパーティソースからのアプリケーションのインストールを許可するオプションが有効になっていることを示しています)!

2015年1月から4月の間にDr.Web for Androidによって検出されたAndroid.BankBot.33.originの数は全体の0.37%を占める62,840件となっています。

Android.SpyEye.1

|

ユーザーが感染したコンピューターから銀行サイトにアクセスし、そのサイトのアドレスがトロイの木馬の設定ファイルに含まれたリスト上にあった場合、Android.SpyEye.1はページ上にテキストまたはwebフォームを表示させ、アカウント認証情報を入力するようユーザーを誘導します。何も気づかずにアカウントにアクセスしようとした被害者は、新たなセキュリティ対策が導入され、オンラインバンキングを使用するにはその規則に従わなければならないということを知らされます。同時に、クライアントプログラムのアップデートをダウンロードするよう促されますが、このアップデートにトロイの木馬が潜んでいます。このトロイの木馬はSMSによって送信されるワンタイムパスワードを傍受して犯罪者へ転送します。 |

Android.BankBot.21.origin

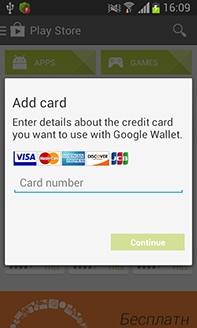

| クレジットカード情報や金銭を盗むために、Android.BankBot.21.originはデバイス上でGoogle Playアプリケーションウィンドウが開かれていることを確認し、そこに標準的なクレジットカード情報の入力フォームを表示させます。入力された情報は犯罪者のサーバーへと送信され、その後、金銭が盗み取られます。 |

|

Android.BankBot.29.origin

|

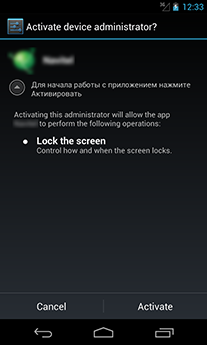

このトロイの木馬はデバイスの管理者権限の取得を試みます。そのダイアログボックスをアプリケーションインターフェースの下に隠して表示させることで、ユーザーが気が付かないうちに管理者権限を許可してしまう可能性を高めています。管理者権限を取得した後は金銭を盗むことは簡単です。 |

着信SMSの傍受

SMSを盗まれることは大した問題ではないと思う人も多いでしょう。しかし、それはSMSの内容によって異なってきます。

SMSが盗まれることで金銭的被害が発生する場合があります。そのようなSMSには以下のようなものがあります。

- 高額なモバイルコンテンツや有料サービスへの加入を確認するSMS―これらのSMSはユーザーによってトロイの木馬の動作が妨害されないよう、可能な限り長い間、加入についてユーザーに気づかれないようにすることを目的としています。

- オンラインバンキングシステムから送信され、認証に使用されるmTANコードを含んだSMS

盗まれたSMSは犯罪者のC&Cサーバーへ送信されます。複数のトロイの木馬ファミリーがこの機能を備えています。

SMS送信による金銭の窃盗

Android.SmsSendファミリーに属するトロイの木馬は感染したデバイスから高額なメッセージを送信することで被害者のモバイルアカウントから金銭を引き落とし、犯罪者のアカウントへと送金します。

Dr.Web for Androidによって収集された統計による、2014年の間に検出されたAndroid.SmsSendトロイの木馬の数は20,223,854件となっています。

そのほかAndroid.SmsBotファミリーに属するトロイの木馬もまた、SMSを送信、傍受、削除する機能を備えています。

Dr.Web for Androidによって収集された統計による、2014年の間に検出されたAndroid.SmsBotトロイの木馬の数は5,985,063件となっています。

高額な番号への通話発信による金銭の窃盗

ダイアラーはユーザーの承諾なしにモバイルデバイスから高額な番号に対して発信を行う、Android向けトロイの木馬のファミリーです。この手法は不正に収益を得るためにウイルス開発者の間で広く使用されています。

2014年には、Android.Dialerファミリーに属するトロイの木馬がDr.Web for Androidによって177,397件検出されています。

連絡先情報の窃盗

連絡先情報の窃盗はさほど深刻な問題ではないように見えますが、この情報もまた売買の対象となり、以下のような買い手が存在します。

スパマー

スパムの配信は非常に人気のある手法です。これらは無害な広告を大量に配信するだけではありません。

マルウェアのダウンロードリンクを含んだSMSの大量配信は、現在Android向けの脅威を拡散する際に最も多く使用される手法の1つとなっています。

例として、感染したデバイスの電話帳に登録されている全ての連絡先にSMSを介して拡散されるAndroid.Wormle.1.originがあります。このトロイの木馬は2014年11月の終わりまでに約30カ国で15,000台を超えるAndroidデバイスを感染させています。

フィッシャー

フィッシングメールを配信するために連絡先情報を入手します。これらのメールには銀行や決済システムの正規サイトを装った偽のサイトへのリンクが含まれています。リンクを開いてしまったメールの受信者はオンラインバンキングのログインとパスワード、またはキャッシュカードの情報を入力するよう誘導されます。表示された入力フォームが銀行の正規サイトの物であると信じて疑わないユーザーは必要な全ての情報を自ら提供してしまうことになります。

DDoS攻撃を実行する犯罪者

モバイルデバイスを感染させ、それらをDDoS攻撃に使用するために連絡先情報を入手します。

スパイ(諜報機関やライバル企業)

あらゆる連絡先情報はスパイや恐喝者にとって垂涎の的となります。スパイはユーザーのメールを読み、通話を録音するほか、写真をリモートサーバーへ送信することができます。

例えばAndroid.Spy.130.originはSMSメッセージや発信された通話、デバイスの現在位置に関する情報を犯罪者に送信し、指定された番号に対してユーザーの許可なしに通話を発信します。こうして、感染したスマートフォンやタブレットを盗聴器へと変えてしまうのです。

Dr.Webウイルスデータベースに含まれるAndroid.Spyトロイの木馬のエントリ数の推移

次のサービスをよく利用していますか?

- Google Play

- Google Play Music

- Gmail

- Viber

- Skype

- Vkontakte

- odnoklassniki

- Twitter…

これらのサービス上に保存された全ての個人情報は、売買や脅迫を目的として犯罪者によって悪用される危険性があります。

Dr.Web for Androidがモバイルデバイスを窃盗から守ります。

Dr.Web for Androidに含まれるコンポーネント

Anti-virus

トロイの木馬やその他のマルウェアからシステムを保護します。Anti-theft

モバイルデバイスを紛失してしまった場合や盗難に遭った場合にデバイスの位置を検索できるほか、必要に応じてデバイス上の個人情報をリモートで削除することができます。Anti-spam

望まない電話やSMSからデバイスを保護します。URLフィルターCloud Checker

Dr.Web for Androidのウイルスデータベースが最新の状態ではない場合であっても、望ましくないインターネットリソースからユーザーを守ります。Firewall

アプリケーションのネットワークへの接続を制御します。Security Auditor

セキュリティトラブルを検出するための検査を行い、問題が見つかった場合に解決策を提案します。

Dr.Web for Android Light無償版に含まれるコンポーネントはAnti-virusのみになります。それ以外のコンポーネントは含まれていません。

Dr.Web for Androidの無料ダウンロード

| Google Play | apkファイルをダウンロード | QRコード |

ご覧いただき誠にありがとうございます。