以下の統計データを見ると、悪意のあるプログラム(マルウェア)及びサイバー攻撃を行う犯罪者たちによる脅威を甘く見ているユーザーが極めて多いことが明らかになります。

- 自分自身がサイバー犯罪者に狙われる可能性があると認識している人が、ユーザー全体のうち15%しかいません。

- 3人のうち一人はサーバー犯罪者の攻撃に遭って金銭が盗まれる可能性が低いと信じています。

- 殆どのユーザーは、自分自身の個人データについては窃盗のターゲットにならないと考えています。

コンピュータ処理速度の低下を懸念し、アンチウイルス対策を怠り易いコンピュータゲームの愛好家たちは、ウイルス作成者に狙われるユーザーの中でも特別なグループであると言えるでしょう。また、犯罪者に盗み取られる資産は、コンピュータプレイヤーの種類によってそれぞれ異なります。

コンピュータゲームで遊ぶプレイヤーたち:サイバー犯罪者のターゲットは、一体、誰なのでしょうか?

大雑把にいうと、プレイヤーを以下の三つのカテゴリに分類できます。

- 多数のゲームアイテムを保有するゲームに熱心な愛好家、及びプロのプレイヤーたち。

- ゲームで遊ぶことで仕事や色々な問題から休みながらリラックスを目指す一般的なプレイヤーたち。この種のプレイヤーが持っているコンピュータやアカウントが攻撃者に狙われ、身代金要求の対象になることが多いです。

- ゲームの熱心な愛好家たちを含む未成年者(少年、幼い子供など)。この場合、両親がサイバー攻撃による被害を被ることになります。犯罪者は「無料」と言って、盗んだゲームアイテムを子供たちのプレイヤーに対して、提供しています。

注意!

未成年者は、年齢独特の価値観のため、セキュリティに関するアドバイスを無視し、禁止されていることを試してみることがあるため、感染及びデータ・ゲームアイテムの窃盗防止に努めるDr.Webペアレンタルコントロールを使用する必要があります。

Doctor Webウイルスアナリストによると、コンピュータゲームで遊ぶプレイヤーたちを狙う脅威は、決して、軽視されるものではありません!

ウイルスは…ゲームから生まれた!

因みに、史上初マルウェアの一つとされるトロイの木馬Pervading Animalが、実は、ユーザーがどのような動物の名前を作り出したかをヒントを使って当てるコンピュータゲームでありました!しかし、このプログラムはエラーを抱えていました。新しい質問が次々と入ると、ゲームの新しいバージョンが前のバージョンに上書きし、他のフォルダ上にそのコピーが作成され自己増殖していました。その結果、ディスク上の空き容量が不足することになりました。Pervading Animalは被害者となったユーザー自身に拡散され、ユーザーが知らないうちに色々な操作を行いました。このことからすると、このプログラムは典型的なトロイの木馬であることが明らかになります。

プレイヤーはどのような窃盗の被害に遭われるのでしょうか?

犯罪者はプレイヤーのアカウントやゲームアイテムを盗み取ろうとしています。言い換えれば、プレイヤーにとって関心のあるアイテムや転売できるアイテムが、窃盗の標的になります。

プレイヤーたちが一体どういうことに関心があるのでしょうか?

- 速いうちに主人公のキャラメイクを行うか、キャラメイクが既に高水準となっている主人公を購入する。

- 豊富な経験で多数のポイントを取得した、優れた能力以外に、武器や装備、珍しい乗用獣を持つ主人公、並びに他のゲームアイテムのこと。こうしたゲームアイテムが多ければ多いほど、アカウントが高価なものになります。

- ゲームアイテムの売買及び交換。このような取引が現金で行われるケースがあります。

プレイヤーのアカウント及びゲームアイテム、犯罪者がゲーム世界のあらゆるアイテムの転売を狙って盗もうとしています。

突出したキャラメイクの主人公、貴重なゲームアイテムの価格を考えると、プレイヤーたちの資産が犯罪者に狙われることが不思議なものではありません。

犯罪者はマルウェアを悪用し、ゲームアカウントやゲームアイテムをどのように盗むのでしょうか?

ゲームアイテムを盗むマルウェアの例

Trojan.SteamLogger.1は、2014年10月にDoctor Webウイルスアナリストによって発見され、Dota 2、Counter-Strike: Global Offensive 及び Team Fortress 2のゲームをプレイするプレイヤーたちから貴重なゲームアイテムを盗もうとしています。

Trojan.SteamLogger.1のメインモジュールは、起動されると感染したシステムメモリ内でSteamプロセスを検索し、ユーザーがアカウントを使用してSteamサーバー上にログインしているかどうかを確認します。ログインしていない場合、プレイヤーがサーバーに認証されるまで待ち、Steamユーザーアカウントに関する情報(SteamGuardが有効かどうか、Steam ID、セキュリティトークン)を盗んで犯罪者に送信します。その応答としてTrojan.SteamLogger.1は、被害者から盗んだアイテムの送信先となるアカウントのリストを受け取ります。このトロイの木馬は最も価値のあるアイテムであるchestやchest keyを盗もうとしていることが分かります。また、Trojan.SteamLogger.1はプレイヤー自身による仮想アイテムの売買をモニタリングし、プレイヤーがアイテムを売ろうとした場合は該当するアイテムをリスト上から削除することでそれを妨プレイヤーす。

収集されたデータを全て犯罪者のサーバーへ送信した後、トロイの木馬はSteam設定内で自動認証が有効になっているかどうかを確認し、無効になっていた場合は別のスレッドを作成してキーロガーを起動させます。記録されたキーストロークは15秒間隔で犯罪者に送信されます。

Trojan.SteamLogger.1は、フォーラムやSteamライブチャットを利用してゲームアイテムの売買や交換を持ちかけることで拡散されていると考えられます。

アカウントを盗んで儲かろうとする犯罪者が使う仕組みとは?

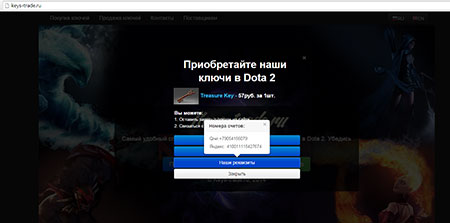

- アカウント販売:オンラインショップを作成し、盗まれたアカウントを販売します。

- ゲームアイテムの移動、及び販売:犯罪者はアカウント内のゲームアイテムの全てを別のアカウントへ移動し、販売します。

- 仮想通貨の借り入れ詐欺:アカウントを盗んだ犯罪者は、ギルドメンバーの信用を悪用し、仮想通貨を借り入れるかギルドバンクから通貨を奪うことができます。プレイヤーは自分自身の名誉に悪影響が出るほか、ゲームサーバーへのアクセスが拒否されるため、精神的なダメージを受けざるを得ませんので、プレイヤーが神経質な子供である場合には極めて重大な結果を招く恐れがあります。

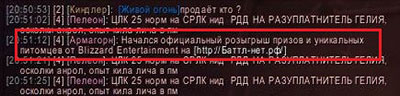

- フィッシング詐欺の目的でリンク先の配信:例えば、犯罪者はアカウントのオーナーの名前を名乗り、ゲーム開発会社によるキャンペーン実施情報を装う広告を掲載します。キャンペーン参会者は外部サイト上に登録を行うために、ログインやパスワードの入力が必要になります。別の例として、主人公のキャラメイクを行うソフトウェアについての広告が挙げられます。しかし、実際には、こうしたソフトウェアを介してウイルスやトロイの木馬が拡散されるため、プレイヤーの評判が損なわれます。

- 身代金要求:犯罪者はアカウントへのアクセスをブロックし、プレイヤーに対し身代金を要求します。

プレイヤーのコンピュータを感染させる手法とは?

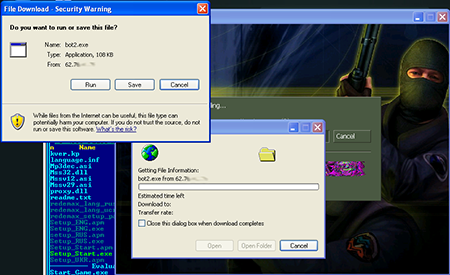

トロイの木馬を拡散することによってプレイヤーのコンピュータを感染させるのが、一つの手法となります。

犯罪者はプレイヤーの名前を名乗り、偽造webサイトにリダイレクトするリンク先の配信を行います。例えば、ゲーム開発会社によるキャンペーン実施情報を装う広告を掲載します。キャンペーン参会者は外部サイト上に登録を行うために、ログインやパスワードの入力が必要になります。また、主人公のキャラメイクを行うソフトウェアについての広告が挙げられます。こうしたソフトウェアを介してウイルスやトロイの木馬が拡散されることがあります。プレイヤーたちのうちには、特に未成年者が犯罪者による脅威を十分に認識しないため、犯罪者の標的になり易いです。

ゲーム購入に使われるSteamウォレットも犯罪者の狙いとなります。 例えば、犯罪者はフィッシング手法を悪用し、Twitchサービス会員に対し宝くじに参加するようメールを配信します。被害者はCounterStrike: Global Offensiveのシュウーターのための武器やコレクション・アイテムを当てるよう促されます。しかし、悪意のあるソフトがSteamアカウントにアクセスするときに、被害者であるプレイヤーのコンピュータ上に潜入したトロイの木馬が画像キャプチャーを取ったり、新しい友達を追加したり、Steamウォレットを使ってアイテムを購入したり、売買取引についてのやり取りは独自(!!)で行ったりします。盗まれたアイテムは、Steam Community Marketにおいて35%にまで及ぶ割引で販売されます。

Twitchなどのようなサービスの会員ユーザーがアイテム売買を提案するメッセージに慣れていることが、犯罪者に悪用されています。また、ユーザーはストリーミング時に儲かることができるため、Twitchは、プレイヤーたちによく使われる人気のあるストリーミング方式プラットフォームの一つとなっいます。こうのようなストリーミング放送者のうちには、合法的な方法で会員者数を増やすものがいますが、ボットネット(感染したコンピュータで構成されるネットワーク)を悪用することで会員者数の水増しを行うストリーミング放送者も存在します。ゲーム業界では、ボットネットを使って会員者数を増やすといった裏ビジネスさえあるわけです。

Steamプラットフォームを攻撃するマルウェアの例

2014年8月末、貴重なゲームアイテムが消えてしまったと訴えるSteamプラットフォームのユーザーからの書き込みが複数のゲームフォーラムで確認されるようになり、これらはトロイの木馬Trojan.SteamBurglar.1による被害であることが明らかになりました。このマルウェアはSteam上のチャットやフォーラムから、売買と交換のために武器やその他アイテムのスクリーンショットを開くよう促すメッセージと共に拡散されていました。スクリーンショット画像はTrojan.SteamBurglar.1によってユーザーのコンピューター上に表示されます。同時に、トロイの木馬はシステムのメモリ内でsteam.exeプロセスを探し出し、ゲームアイテムに関する情報を取得してから、貴重なアイテムを識別してそれらを盗み、転売します。盗まれたアイテムは犯罪者の使用するアカウントへ送られます。

注意!

プレイヤー自身が独自でゲームサーバーを作ることができるため、犯罪者に作成された偽のサーバーを介してマルウェアが拡散されるようになりました!

先日ごろにDoctor Webウイルスアナリストは、犯罪者が悪意のあるコードが含まれるSteamページの偽コピーを作成しているという情報を取得しました。偽のページは、本物であるゲームページのデザインとそっくりです。偽のゲームを選んだユーザーは知らないうちにマルウェアのダウンロードページへリダイレクトされます。

攻撃の具体的なシナリオは、トロイの木馬のコードに組み込まれるペイロードによります。現時点では、マルウェアのうちに最も大きな脅威であるとされる暗号化トロイの木馬が潜伏するリスクが存在します。

注意喚起:暗号化トロイの木馬!

現在、悪意のあるコードが含まれるプログラム以外に、ユーザーのデータを暗号化し、復号化を行うための身代金を要求するトロイの木馬エンコーダ(暗号化ランサムウェア)が非常に大きな脅威として懸念視されます。進入経路は、迷惑メール、メッセージ内のリンク先、webサイトからのダウンロード、感染したフラッシュメモリなどになります。感染は、ユーザーが知らないうちにバックグラウンドモードで実行されるため、コンピュータ上のファイルが暗号化され、画面上には身代金についての要求が表示しない限り、判断できません。

Doctor Webウイルスアナリストによると、暗号化トロイの木馬は、Call of Duty、 Minecraft、StarCraft 2、 Skyrim、 World of Warcraft、 League of Legends、 World of Tanksなどの人気のあるゲームに利用されるファイルの拡張子を暗号化できる悪質なペイロードを持っています。

Dr.Web商用ライセンスをお持ちのユーザーは復号化サービスを無料でご利用いただけます。万一問題が発生した場合、当社テクニカルサポートにお問い合わせください。

人気のあるゲーム、ウイルス作成者に悪用される傾向へ

現在、ウイルス作成者がゲームを介してマルウェアを配信しようとする傾向が見られます。

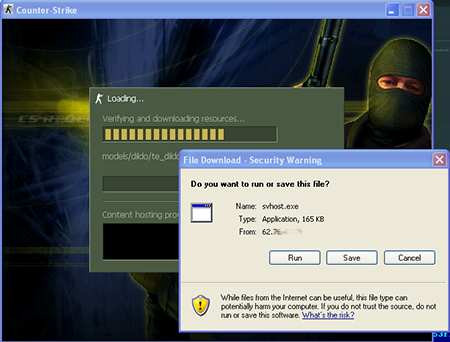

通常、クライアントプログラムがCounter-Strikeサーバーに接続すると、クライアントコンピュータ上には存在しないゲームに必要なコンポーネントをリモートホストからダウンロードします。

2001年、Doctor Webウイルスアナリストが調査を行った結果、次のような手法が明らかになりました。つまり、攻撃者グループがCounter-Strikeのゲームサーバーをセットアップし、トロイの木馬Win32.HLLW.HLProxyを配信します(これは少し前に「便利な」アプリケーションとしてCounter-Strikeプレーヤーの間で広がり、多くの人が進んで自分のパソコンにダウンロード、インストールしたものです)。

このトロイの木馬の配布方法は若干風変りでもあります。ユーザーがゲームサーバーに接続すると、サーバー広告やその管理者によって設定されたルールセットを持つMOTDウェルカムスクリーンが表示されます。ウィンドウにはHTMLファイルが含まれており、MOTDファイルは、ユーザーを犯罪者がコントロールするサーバーへリダイレクトしてしまうIFRAMEを含んでいます。そこから被害者のコンピュータ上にWin32.HLLW.HLProxy.

このトロイの木馬の真の目的は、プレーヤーのコンピューターにプロキシサーバーを導入することです。このプロキシサーバーは同じコンピューター上のCounter-Strikeゲームサーバーを真似て、情報をVALVEのサーバーに送信します。トロイの木馬であるこの偽ゲームサーバーにアクセスすると、クライアントのソフトウェアは攻撃者のコントロールするゲームサーバーにリダイレクトされ、プレーヤーはそこからトロイの木馬Win32.HLLW.HLProxyを受け取ってしまいます。

こうしたことを背景に、感染させたコンピュータ台数が飛躍的に伸びる結果となりました。

さらに、このトロイの木馬はゲームサーバー及びVALVEのサーバーにDDoSアタックを行うことも可能で、多くのサーバーが使用出来なくなる場合もあります。犯罪者の目的の1つは、ゲームサーバーへの迷惑なDDoSアタックに加え、感染者を増やし、ゲームサーバーのオーナーからお金をせしめることかもしれません。

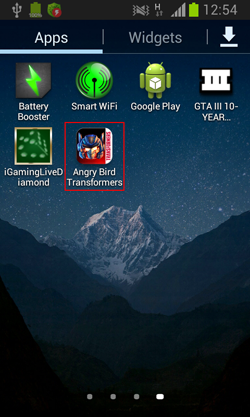

ゲームを真似するウイルスの拡散、Android搭載デバイスを標的に

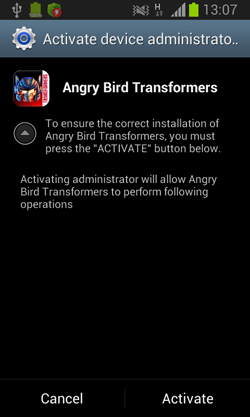

プレイヤーたちがゲームを信頼しがちであるため、犯罪者はそれを以下のように悪用しています。いわゆる「荒らし」プログラムと呼ばれるカテゴリに属するAndroid.Elite.1.originトロイの木馬が、ゲームなどのポピュラーなアプリケーションを装って拡散されています。

起動されると、Android.Elite.1.originはアプリケーションを正常にインストールするために必要であると偽って、モバイルデバイスの管理者権限を要求します。これに成功すると、保存されている全てのデータを削除することで直ちにSDカードのフォーマットを開始します。その後、トロイの木馬はメッセンジャーが起動されるのを待ちます。

SDカード上のデータを削除し、メッセンジャーをブロックするほか、Android.Elite.1.originはデバイスのアドレス帳に登録された全ての連絡先に対して5秒間隔でメッセージを送信します。こうして、感染したデバイスに関連したモバイルアカウントは数分どころか数秒もかからない内に削除されてしまいます!

ゲーム市場における競争、ウイルスを武器に

ゲームサーバーのオーナー間における競争―特に、それらのサーバーがGame Trackerでの評価の上位にある場合―は以前から熾烈なものでした。2012年2月、GoldSourceサーバー(そのうちにCounter-Strike、 Half-Lifeを含む)を動作不能にさせる悪意のあるアプリケーションがいくつか出現しました。Flooder.HLDSという名前でDr.Webウイルスデータベースに加えられたそのうちの1つは、ゲームサーバーへの大量のアクセスを模倣してフリーズやエラーを引き起こします。

もう1つの悪意のあるプログラムFlooder.HLDS.2は、クラッシュの原因となるデータパケットをサーバーに送信するものです。

いずれのアプリケーションもゲームフォーラムを介して広く拡散されており、それらを使用した、ゲームサーバーに対する同時攻撃の件数はこの1カ月の間に著しく増加しました。

興味深いことに、これらのプログラムはゲームサーバーを攻撃しようとする犯罪者自身のシステムに対してもダメージを及ぼすことがあります。Doctor Webウイルスアナリストは、ゲームフォーラムからFlooder.HLDS.2のコピーを入手しました。このプログラムの中には、起動されるとシステムをBackDoor.DarkNess.47バックドアおよびTrojan.Wmchange.14に感染させるものがあります。前者はバックドアおよびDDoSボットとして機能し、後者はユーザーのアカウントからお金を盗み出すために、感染したコンピューターのメモリ内にあるWebMoneyのIDを変更します。こうして、犯罪を企んだ者自身もまたウイルス攻撃の被害者となり、コンピュータを感染の危機にさらすことになります。

コンピュータゲームで遊ぶユーザー向けのセキュリティ対策について

Doctor Webに推奨される予防策

ゲームサーバー上のアカウントを購入する前に、ライセンス使用許諾書を読み、ライセンスに規定される事項を遵守する必要があります。

- ユーザーが同意するゲームサーバの使用条件には、アカウント窃盗が発生した場合にサーバー管理者が責任を負わない条項のほか、理由を説明せずあらゆるアカウントがブロックできる条項が含まれるため、多数のプレイヤーはこの条項については知りません。

- アカウントを購入する際に、アカウント売買を禁止する規則を遵守する必要があります。

Doctor Webは下記のことを推奨いたします。

ゲームアカウントを購入する際に、売り手からアカウント用パスワード、及びパスワード再発行に必要な秘密の質問に対する答えのほかに、同アカウントにリンクされたメールボックスへのフルアクセス権限を求めてください。

殆どのゲームサーバ(Blizzardのサポートしているサーバーを含む)においては、アカウントがユーザーの電子メールアドレス、たまには電話番号にリンクされています。アカウント盗難が起きた場合、サーバ管理者は指令された電子メールアドレスを通してアカウントの持ち主へ連絡します。

Doctor Webは下記のことを推奨いたします。

トロイの木馬が盗み見ないように、IDのスキャンコピーをゲームに利用されるコンピュータと違うコンピュータ上に保管する必要があります。上記のことは、プレイヤーだけでなく、ユーザー全員向けのアドバイスとなります。 アカウントが盗まれた場合、ゲームサーバ管理者はユーザーに対してユーザーのID詳細、IDのスキャン、IDを手に持ったユーザーの写真を提示するように要求する場合があります。

テクニカルサポートによって証明を求められた際に提出できるようにと考えられた対策ですが、実際は、そのような写真が最近撮られたものであることを証明するため、数日以内に発行された新聞や雑誌をフレーム内に含めることを要求されるケースが多々あります。その結果、アカウントへのアクセス権限は、そのような写真を提供することができる人物に対して与えられます。一方、証明しないと、犯罪者に盗み取られ転売されるアカウントがブロックされる可能性があります。その結果、犯罪者は儲かりますが、ユーザーは被害を被ることにならざるを得ません。

トロイの木馬に遭われないようにDoctor Webは下記のセキュリティ対策を推奨します。

- 訪問したいページへ確実に移動できるとの自身がない限り、リンク先をクリックしないでください。

- 信頼できる有名なリソースからのみゲームをダウンロードしてください。ゲームアイテムを購入する際に信頼できる市場のみを利用する必要があります。

- インターネット上に自身に関する個人データを掲載しないでください。

- 各サービスのための認証に利用される秘密の質問への答えを出すよう、と外部の人から促される場合には、回答を控えてください。

- ご利用のコンピュータ上には、アンチウイルスのほかに、OS及びプログラムの更新をダウンロードする必要があります。

- 必ずアンチウイルスソフトウェアの最新バージョンを使ってください!ゲームサーバにアクセスする度に、アンチウイルスの更新を行う必要があります。